Рутокен PINPad

-

-

Не производитсяДемо-портал

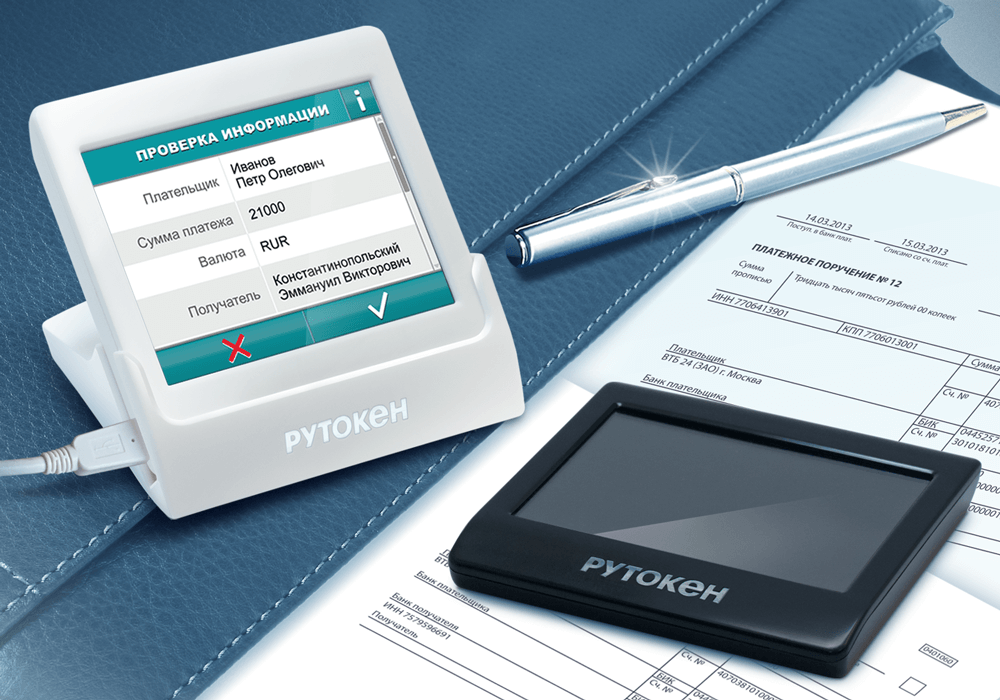

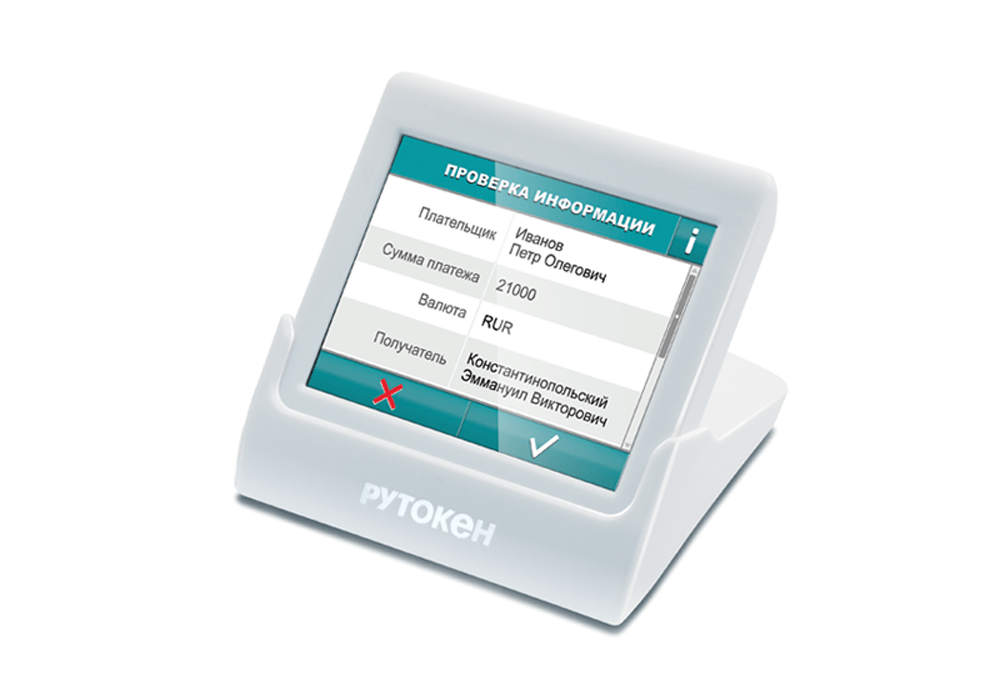

Рутокен PINPad — первое сертифицированное ФСБ аппаратное решение, позволяющее визуализировать подписываемый документ в доверенной среде непосредственно перед вычислением электронной подписи. Документ отображается на экране, и при подтверждении пользователем корректности информации подпись происходит непосредственно на устройстве. Рутокен PINPad гарантированно защищает от поддельных сайтов (фишинга), атак при помощи средств удаленного управления, подмены содержимого документа при передаче на подпись (атака Man-in-the-browser).

Обратите внимание

-

Продукт Рутокен PINPad устарел и больше не поддерживается. Если у вас есть вопросы по выбору других продуктов со схожей функциональностью — свяжитесь с нами.

Возможности Рутокен PINPad

Рутокен PINPad — это устройство, предоставляющее доверенную среду для выполнения наиболее критичных операций, требующих визуального контроля пользователем. Вынесение подобных операций из среды рабочей станции позволяет успешно противостоять вредоносному ПО (вирусы, трояны, руткиты и т. п. ), которое может находиться на компьютере пользователя и заниматься копированием ключей или модификацией документов, подписываемых электронной подписью.

Устройство Рутокен PINPad обеспечивает защищенную двухфакторную аутентификацию: для работы пользователю необходимо как физическое наличие устройства, так и знание PIN-кода. При этом ввод PIN-кода происходит на экране устройства в доверенной среде, что обеспечивает дополнительную защиту от мошенничества.

Рутокен PINPad используется для подтверждения одиночных или массовых платежей и электронной подписи, так как по своей сути представляет собой Рутокен ЭЦП 2.0 с экраном. Имеет возможность подписывать данные как с визуализацией, так и без нее, что позволяет организовать удобную работу с «белыми списками». Рутокен PINPad полностью удовлетворяет требованиям 63-ФЗ «Об электронной подписи» и 161-ФЗ «О национальной платежной системе» в части, касающейся необходимости подтверждения платежей с отображением подписываемой платежной информации.

Модель угроз

Представлены основные атаки и методы противодействия им при помощи Рутокен PINPad.

- Подмена неподписанных данных

- Аппаратная подпись данных ГОСТ Р 34.10-2012 ГОСТ Р 34.10-2001

- Компрометация незашифрованных данных

- Аппаратное шифрование данных ГОСТ 28147-89

- Кража ключа электронной подписи

- Неизвлекаемость ключей. Все операции производятся на чипе устройства, без обращения к ОЗУ недоверенного компьютера. Использование ключей электронной подписи доступно только при знании пользователем PIN-кода, вводимого на экране устройства

- Подмена данных при отправке на подпись (MitM)

- Визуализация и проверка подписываемых данных на экране устройства

- Несанкционированный доступ (USB-over-IP, кража PIN-кода, удаленный доступ)

- Ввод PIN-кода на экране, проверка и подтверждение корректности данных происходит непосредственно на устройстве

- Подмена устройства по злому умыслу пользователя

- Устройство может содержать неудаляемые специальные данные и ключи, однозначно и надежно идентифицирующие конкретный экземпляр устройства

- Злонамеренное изменение (нарушение) цепочки подписей (платежей)

- Устройство содержит неубывающий счетчик подписей, значение которого инкрементируется при каждой операции электронной подписи. Значение счетчика может быть прочитано из устройства и подтверждено внутренней специальной подписью

Удобство использования

Кроссплатформенное специальное программное обеспечение: библиотека стандартного интерфейса PKCS#11 и кроссбраузерный Рутокен Плагин, позволяют легко интегрировать Рутокен PINPad с системами дистанционного банковского обслуживания и электронного документооборота.

Для начала работы c Рутокен PINPad достаточно подключить его к USB-порту компьютера. Устройство не требует установки драйверов на современных операционных системах, так как работает через стандартный CCID-драйвер. Рутокен PINPad прост и удобен в использовании. При работе с ним платежная информация отображается на сенсорном экране в необходимом объеме и может быть пролистана для полного просмотра.

Интеграция с PKI

Рутокен PINPad успешно применяется в системах, использующих цифровые сертификаты формата X.509 и PKI. Устройство и сопутствующее программное обеспечение позволяют:

- Формировать запросы на сертификат в формате PKCS#10 для неизвлекаемых ключей электронной подписи ГОСТ Р 34.10-2012 и ГОСТ Р 34.10-2001;

- Подписывать и шифровать данные в формате CMS с использованием алгоритмов ГОСТ Р 34.10-2001, ГОСТ Р 34.11-94 и ГОСТ 28147-89, схемы VKO. Формат CMS поддерживается в полном объеме;

- Хранить и использовать сертификаты открытого ключа ГОСТ Р 34.10-2012 и ГОСТ Р 34.10-2001 в формате X.509.

Интерфейсы прикладного уровня

- Кроссплатформенная библиотека PKCS#11, работающая на операционных системах Microsoft Windows, GNU/Linux, OS X, FreeBSD и др.;

- Кроссплатформенный модуль для библиотеки OpenSSL, разработанный компанией «Актив», для работы с цифровыми сертификатами;

- Кроссплатформенный кроссбраузерный Рутокен Плагин для использования устройства из скриптов и апплетов Web-страниц.

Системы дистанционного банковского обслуживания

- R-Style

- ЦФТ

- СФТ

- БИФИТ

- Сенсорный экран

-

- Полноцветный сенсорный LCD экран с разрешением 320x240 пикселей.

- Возможность просмотра больших документов.

- Визуализация подписываемых документов c возможностью отказа от подписи.

- Криптографические возможности

-

- Поддержка алгоритмов ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012(256 и 512 бит): генерация ключевых пар с проверкой качества, формирование и проверка электронной подписи, срок действия закрытых ключей до 3-х лет.

- Поддержка алгоритмов ГОСТ Р 34.11-94 и ГОСТ Р 34.11-2012: вычисление значения хэш-функции данных, в том числе с возможностью последующего формирования ЭЦП.

- Поддержка алгоритма ГОСТ 28147-89: генерация ключей шифрования, шифрование данных в режимах простой замены, гаммирования и гаммирования с обратной связью, вычисление и проверка криптографической контрольной суммы данных (имитовставки ГОСТ).

- Выработка сессионных ключей (ключей парной связи): по схеме VKO GOST R 34.10-2001 (RFC 4357) и VKO GOST R 34.10-2012 (RFC 7836), расшифрование по схеме EC El-Gamal.

- Поддержка алгоритма RSA: поддержка ключей размером до 2048 бит, генерация ключевых пар с настраиваемой проверкой качества, импорт ключевых пар, формирование электронной подписи.

- Генерация последовательности случайных чисел требуемой длины.

- Выработка запросов на сертификаты для неизвлекаемых ключей подписи ГОСТ Р 34.10-2012 и ГОСТ Р 34.10-2001 в формате PKCS#10 с возможностью визуализации и подтверждения на устройстве.

- Поддержка сообщений CMS, подписанных и зашифрованных с использованием криптоалгоритмов ГОСТ Р 34.11-94, ГОСТ Р 34.10-2001 и ГОСТ 28147-89.

- Аппаратные криптографические операции

-

- Электронная подпись ГОСТ Р 34.10-2012 (512 бит): 1.4 сек.

- Электронная подпись ГОСТ Р 34.10-2012 (256 бит): 1 сек.

- Электронная подпись ГОСТ Р 34.10-2001: 1 сек.

- Скорость хеширования ГОСТ Р 34.11-2012: до 25 КБ/сек.

- Скорость хеширования ГОСТ Р 34.11-94: до 29 КБ/сек.

- Скорость шифрования ГОСТ 28147-89: до 61 КБ/сек.

- Специальные возможности

-

- Возможность создания специальной неудаляемой ключевой пары устройства.

- Ведение неубывающего счетчика операций ЭП.

- Доверенное считывание значения неубывающего счетчика, подтвержденное электронной подписью.

- Журналирование операций электронной подписи, фиксация критических параметров ЭП и окружения.

- Доверенное получение журнала операций, подтвержденное электронной подписью.

- Возможности аутентификации владельца

-

- Два фактора аутентификации: наличие у пользователя устройства и знание PIN-кода.

- Аппаратный ввод PIN-кода (на экране устройства в доверенной среде).

- Настраиваемый минимальный размер PIN-кода.

- Ограничение числа попыток ввода PIN-кода.

- Файловая система

-

- Встроенная файловая структура по ISO/IEC 7816-4.

- Число файловых объектов внутри папки – до 255 включительно.

- Использование File Allocation Table (FAT) для оптимального размещения файловых объектов в памяти.

- Уровень вложенности папок ограничен объемом свободной памяти для файловой системы.

- Хранение закрытых и симметричных ключей без возможности их экспорта из устройства.

- Использование Security Environment для удобной настройки параметров криптографических операций.

- Использование файлов Rutoken Special File (RSF-файлов) для хранения ключевой информации: ключей шифрования, сертификатов и т. п.

- Использование предопределенных папок для хранения разных видов ключевой информации с автоматическим выбором нужной папки при создании и использовании RSF-файлов.

- Возможность изменения политики смены PIN-кода пользователя. Смена может быть доступна Пользователю, Администратору или обеим ролям одновременно.

- Интерфейсы

-

- Протокол обмена по ISO 7816-12.

- Поддержка USB CCID: работа без установки драйверов устройства в современных версиях ОС.

- Поддержка PC/SC.

- Microsoft Crypto API.

- PKCS#11 (включая российский профиль).

- Соответствие стандартам

-

- ГОСТ Р 34.10-2012, ГОСТ Р 34.10-2001, ГОСТ Р 34.11-2012, ГОСТ Р 34.11-94, ГОСТ 28147-89.

- Наборы параметров для этих алгоритмов соответствуют RFC 4357 и RFC 7836.

- Выработка ключа согласования по схемам VKO GOST 34.10-2001 (RFC 4357) и VKO GOST 34.10-2012 (RFC 7836).

- Поддерживаемые форматы защищенных сообщений соответствуют RFC 3851 и 3852, использование российских алгоритмов в этих форматах соответствует RFC 4490.

- Сертификаты и списки отзывов реализованы в соответствии с RFC 3280.

- Упаковка открытых ключей алгоритмов ГОСТ реализована в соответствии с RFC 4491.

- Работа c PINPad-type-устройством реализована в соответствии со стандартом PKCS#11 v. 2.20.

- Дополнительные возможности

-

- Собственный Crypto Service Provider со стандартным набором интерфейсов и функций API.

- Возможность интеграции в smartcard-ориентированные программные продукты.

- Библиотека minidriver для интеграции с Microsoft Base SmartCard Cryptoprovider.

- Портал документации

Ключевые пары Рутокен PINPad

Рутокен PINPad позволяет генерировать и использовать криптографические ключевые пары со специальными атрибутами:

- Требование визуализации

Любая ЭП на закрытом ключе, выпущенном с этим атрибутом, требует визуального просмотра содержимого документа на экране доверенного устройства и подтверждения операции путем нажатия (касания) кнопки на сенсорном экране. - Требование подтверждения операции вводом пин-кода

Любая ЭП на закрытом ключе, выпущенном с этим атрибутом, требует ввода PIN-кода пользователя.

Варианты комбинации специальных параметров

| Визуализация документа |

Подтверждение PIN-кодом |

|

|---|---|---|

| Режим совместимости или множественная подпись по «белому списку» | ||

| Подпись критичных данных, защита от фишинга | ||

| Подпись критичных данных, защита от удаленного управления | ||

| Максимальная безопасность |

Сценарии применения

В дистанционном банковском обслуживании наиболее применимы схемы с разделением платежей на «черные» и «белые». Обычно для платежей по «белым спискам» не требуется просматривать и подтверждать каждый отдельный платеж. Однако, для небезопасных операций, таких как: платеж контрагенту вне «белого списка» или добавление контрагента в «белый список» клиента, необходимо предоставить беспрецедентный уровень безопасности и надежности.

Рутокен PINPad совмещает удобство и безопасность в одном устройстве. Для массовых платежей может использоваться ключевая пара без специальных атрибутов, а для критичных операций — другая ключевая пара с одним или обоими атрибутами.

Оператор системы всегда уверен в том, что документ, требующий просмотра или подтверждения операции, был действительно подтвержден или просмотрен. Дополнительную безопасность и контроль обеспечивает использование журнала операций. При этом гибкость настроек безопасности находится в руках оператора системы. Конечный пользователь при всем желании не сможет умышленно или неумышленно понизить уровень безопасности, требуемый системой.

Форматы отображаемых данных

- в JSON-подобном формате «параметр — значение»

- в ограниченном строгими правилами XML подобном формате

- в формате «простой текст»

<!PINPADFILE RU> <N>Отправитель:<V>Ильин Илья Ильич <N>Адрес:<V>Москва, Ильинка, д. 3, кв. 72 <N>Счет:<V>42301810001000075212 <N>КПП:<V>075212 <N>БИК:<V>234532324 <N>ИНН:<V>3243454324 <N>Сумма:<V>150000

ФИО: Ильин Илья Ильич Адрес: Москва, Ильинка, 3, 72 Счет: 42301810001000075212 ИНН: 6456464 КПП: 343242342 БИК: 08989023423 Сумма: 150000

<?xml version=\«1.0\» encoding=\«utf-8\»?> <Файл> <ИмяФайла>Name-00001.XML</ИмяФайла> <ЗаголовокФайла> <ВерсияФормата>01.00</ВерсияФормата> <ТипФайла>ВНЕШНИЙ</ТипФайла> </ЗаголовокФайла> <ФИО> <Фамилия>Ильин</Фамилия> <Имя>Илья</Имя> <Отчество>Ильич</Отчество> </ФИО> </Файл>

-

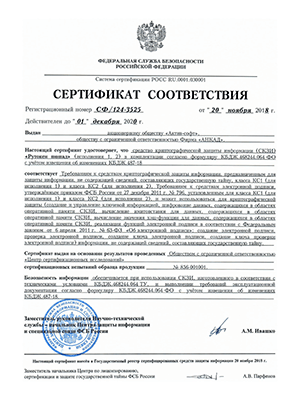

Сертификат на СКЗИ Рутокен PINPad №СФ/124-3525 ФСБ РФ

Удостоверяет, что СКЗИ Рутокен PINPad соответствует требованиям ГОСТ 28147-89, ГОСТ Р 34.11-94, ГОСТ Р 34.10-2001, ГОСТ Р 34.10-2012, ГОСТ Р 34.11-2012, требованиям к СКЗИ и средствам электронной подписи классов КС1, КС2 и может использоваться для генерации и управления ключевой информацией, шифрования, хеширования и реализации функций электронной подписи (создание электронной подписи, проверка электронной подписи, создание ключа электронной подписи, создание ключа проверки электронной подписи) в соответствии с Федеральным законом от 6 апреля 2011 г. № 63-ФЗ «Об электронной подписи».